Un cargador de agua de la

India tenía dos grandes vasijas que colgaba a los extremos de un palo y que

llevaba encima de los hombros. Una de las vasijas tenía varias grietas,

mientras que la otra era perfecta y conservaba toda el agua al final del largo

camino a pie, desde el arroyo hasta la casa de su patrón, pero cuando llegaba,

la vasija rota sólo tenía la mitad del agua.

Durante dos años completos

esto fue así diariamente, desde luego la vasija perfecta estaba muy orgullosa

de sus logros, pues se sabía perfecta para los fines para los que fue creada.

Pero la pobre vasija agrietada estaba muy avergonzada de su propia imperfección

y se sentía miserable porque sólo podía hacer la mitad de todo lo que se

suponía que era su obligación.

Después de dos años, la

tinaja quebrada le habló al aguador diciéndole:

“Estoy avergonzada y me

quiero disculpar contigo porque debido a mis grietas sólo puedes entregar la

mitad de mi carga y sólo obtienes la mitad del valor que deberías recibir”.

El aguador, apesadumbrado,

le dijo compasivamente:

“Cuando regresemos a la

casa quiero que notes las bellísimas flores que crecen a lo largo del camino.”

Así lo hizo la tinaja. Y

en efecto vio muchas flores hermosas a lo largo del camino, pero de todos modos

se sintió apenada porque al final, sólo quedaba dentro de sí la mitad del agua

que debía llevar.

El aguador le dijo

entonces

“¿Te diste cuenta de que

las flores sólo crecen en tu lado del camino? Siempre he sabido de tus grietas

y quise sacar el lado positivo de ello. Sembré semillas de flores a todo lo

largo del camino por donde vas y todos los días las has regado y por dos años

yo he podido recoger estas flores para decorar el altar de mi Maestro. Si no

fueras exactamente como eres, con todo y tus defectos, no hubiera sido posible

crear esta belleza”.

Cada

uno de nosotros tiene sus propias grietas. Todos somos vasijas agrietadas, pero

debemos saber que siempre existe la posibilidad de aprovechar las grietas para

obtener buenos resultados.

A las personas les gustan

sus propios dispositivos, por lo general, los han elegido para sí mismos,

después de amplias comparaciones entre dichos dispositivos. Esa es una razón

por la cual muchas organizaciones han estado siguiendo la ruta de traer su

propio dispositivo BYOD. La gran cantidad de dispositivos disponibles

ha significado que las organizaciones hayan tenido que cambiar su enfoque, no

solo para aquellas personas a las que se les daría un dispositivo móvil para su

trabajo, sino también para aquellos que solo quieren interactuar de la manera

en que se han acostumbrado con sus dispositivos de consumo. Hoy en día,

un dispositivo estándar no puede ser simplemente aplicado a una fuerza laboral,

salvo la tecnología especializada. Como se informó en la web www.fortune.com,

la compañía multinacional norteamericana del software Fortinet realizó algunas

investigaciones recientemente entre 3.200 jóvenes en 20 países. De

aquellos que tienen entre 21 y 31 años, él 51% dijo que ignoraría las políticas

que prohíben el uso de sus propios dispositivos en el trabajo. Esta

situación representa un serio problema, ya que factores como la seguridad son críticos

en el ámbito digital. Las organizaciones deben acordar una estrategia, codificar políticas, abordar problemas de

plataformas múltiples y mantener contento a su equipo de tecnologías de

información (TI). Las compañías

pueden mejorar la seguridad de BYOD a través de servicios de autenticación móvil, gestión de aplicaciones

móviles y servicios unificados, dice SC Magazine. Pero todavía hay varios

problemas con los que lidiar como por ejemplo: privacidad de datos; mantener la confidencialidad de los datos de la

empresa; establecer la propiedad de la propiedad intelectual creada con un

dispositivo que no es de la compañía; licencias y así sucesivamente. Para el equipo de (TI), los

desafíos incluyen no poder desarrollarse lo suficientemente rápido como para

mantenerse al día con las demandas BYOD de un usuario. Muy pocas compañías

se han estandarizado en una plataforma móvil y, tal como están las cosas, cada

plataforma tiene diferentes interfaces de programas de aplicación y necesitan

diferentes conjuntos de habilidades del equipo de (TI). El portal eWeek informó

recientemente sobre una encuesta realizada en Boston en los Estados Unidos, que

encontró que el 65% de las compañías permiten a los usuarios finales llevar su

propio dispositivo al trabajo y acceder a los datos de la compañía, pero el 45%

no tiene políticas de seguridad BYOD designadas. Estas

políticas son imprescindibles para equilibrar las necesidades de la compañía

con las del empleado, al tiempo que se respeta la privacidad y se protege la

propiedad intelectual de la empresa.

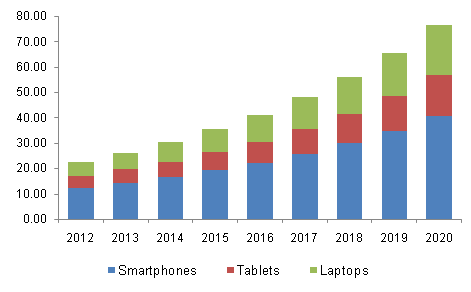

El mercado BYOD en Estados

Unidos por dispositivo (miles de millones de $), 2012-2020

Introducir un programa (BYOD) en una compañía requiere establecer los objetivos del programa, elaborar su línea de base, definir los dispositivos permitidos, asegurar las aplicaciones, establecer parámetros, capacitar al personal y realizar pruebas antes del lanzamiento, como lo sugirió Chris Preimesberger recientemente en el portal eWeek. La consultora Gartner, define (BYOD) como una estrategia de aplicaciones en lugar de una política de compras y sugiere el diseño de sistemas y arquitecturas para extender los procesos informáticos a los empleados, consumidores y socios comerciales que acceden a los datos desde una variedad múltiple de dispositivos. Establecen el objetivo simple de usar aplicaciones y servicios que son más flexibles e inclusivos, simples y económicos. Estos programas y sus problemas de seguridad se convierten en problemas legales si afectan a la seguridad de la compañía. El comportamiento de los empleados siempre es una preocupación, ya sea ignorando una política, malinterpretando los riesgos y las actividades atenuantes que lo acompañan, o simplemente cómo se comportan cuando cambian de trabajo.

Existe un cierto consenso

cada vez mayor de que para muchas compañías, el concepto de BYOD

no es adecuado si existe una falta de control y medidas que asegure su

implantación. Sin embargo, la movilidad de los empleados se ha vuelto un

aspecto que cada vez más condiciona el desempeño laboral, por todo ello se

presenta un reto fundamental con el que lidiar para converger con la estrategia

de multitud de compañías. La marcada falta de visibilidad sobre

cómo los empleados usan sus dispositivos en comparación con la informática de

la compañía, ofrece una mayor exposición a responsabilidad legal, riesgos de

ciberseguridad y costes operativos crecientes. Así pues, el desafío

que supone para las compañías dicha situación requiere de una combinación de

técnicas que coincidan con los requisitos de la cultura y el entorno de la

compañía. Para Joel Windels en un artículo publicado en eWEEK, enumera algunos

enfoques que pueden contribuir a una transición exitosa de BYOD.

Paso 1: cambiar a

beneficio los gastos que suponen los datos

La mayoría de las compañías

pagan parte o la totalidad de los planes de datos móviles de los empleados

utilizan en sus programas BYOD. Una forma de desincentivar de

racionalizar dicho problema es reducir gradualmente las políticas de gastos del

plan de datos. Por ejemplo, al advertir a los empleados que se está llegando al

límite del gasto móvil. Esta situación generará que los empleados cambien la

visión que tienen al ver un cambio sustancial en la propiedad corporativa.

Paso 2: Adquirir los

últimos smartphone

Los empleados tendrán una

cierta expectativa sobre la calidad del dispositivo que están utilizando; es

poco probable que quieran realizar algún trabajo en un dispositivo corporativo

que tenga modelos desactualizados de software. Los programas como DEP de Apple, Samsung KNOX y Android for

Work han hecho que para la empresa sea más fácil que nunca invertir y

aprovisionar los dispositivos más recientes. Estos dispositivos pueden tener un

alto coste de CapEx (inversión), pero

la reducción en los costes de OpEx

(por ejemplo, el mantenimiento continuo, la administración, la descarga de

facturas y los gastos de remediación / seguridad) pueden compensarlo con

creces.

Paso 3: Asignar los

terminales

El enfoque más fácil,

aunque más lento, para alejarse de BYOD es asignar a los nuevos

empleados y a todas las renovaciones de contratos nuevos se incluyan un

dispositivo asignado por trabajo de forma predeterminada. Esta táctica por sí

sola tomará cierto tiempo para llegar al 100% de propiedad corporativa, pero

implementada dentro de una combinación de otras técnicas puede ser

sorprendentemente efectiva para cambiar la cultura y las expectativas de la

fuerza laboral.

Paso 4: Política inteligente

Todas las compañías deben

tener una política de uso aceptable para dispositivos móviles, para evitar el

acceso y uso de riesgo, para ello se debe proporcionar garantías cuando se usan

redes inseguras y proporcionar filtros de contenido para uso inapropiado o

recreativo (como Netflix o contenido para

adultos). Estas protecciones son notoriamente difíciles de proporcionar

dentro del sistema BYOD, pero una aplicación demasiado estricta en dispositivos de

propiedad corporativa puede dar lugar a una reacción contraproducente. Para

ello se aconseja a las compañías que creen políticas justas e inteligentes (como un uso más liberal mientras está

conectado a Wi-Fi o políticas más restrictivas durante el roaming) que

optimizan la eficiencia de la movilidad corporativa y minimizan los problemas

fuera del ecosistema BYOD.

Paso 5: Departamento a

departamento

Los equipos que pasan

mucho tiempo trabajando de forma remota dependen de una conectividad de calidad

o pueden estar expuestos al mayor riesgo, todos hacen que los candidatos

adecuados implementen una política limitada de propiedad corporativa. Los

departamentos que están más dispuestos a adoptar este enfoque hacen buenos

bancos de pruebas para resolver cualquier problema imprevisto antes de extender

la política más ampliamente en todo el negocio.

Paso 6: consulte a sus

colegas

Al considerar un cambio

importante la política de movilidad, es vital pasar tiempo con los departamentos

no técnicos que se vean afectados por cualquier cambio. Los candidatos obvios

son líderes de recursos humanos, equipos de seguridad, representantes de

ventas/marketing y trabajadores de campo, personas que recopilan comentarios

sobre los pros y los contras del entorno móvil actual. Comprender los desafíos

cotidianos y las listas de deseos de la fuerza laboral proporcionará

información valiosa sobre la mejor manera de ganarse a los empleados. Si

alejarse de BYOD puede ayudar a resolver algunos de estos problemas, es una

forma validada de ganarse a detractores potenciales y obtener más aceptación al

plan.

Para terminar el post, decir

que la estrategia BYOD es imprescindible en la actualidad para las compañías

que quieren ganar flexibilidad y dinamismo en un entorno como el digital. Sin

embargo, algunos riesgos posibles de dicho ecosistema no tienen que hacer

desistir a los directivos de las compañías, las posibilidades que ofrece

BYOD aunque presente ciertas grietas servirán para regar otros aspectos que traerán

notables beneficios a las compañías que lo implanten.

Ya lo dijo Lao Tzu: “Lo que la oruga llama el fin, el

resto del mundo le llama mariposa”.

No hay comentarios:

Publicar un comentario